Answer the question

In order to leave comments, you need to log in

L2TP + IPSEC Why is there no connection between RRaS and MikroTik?

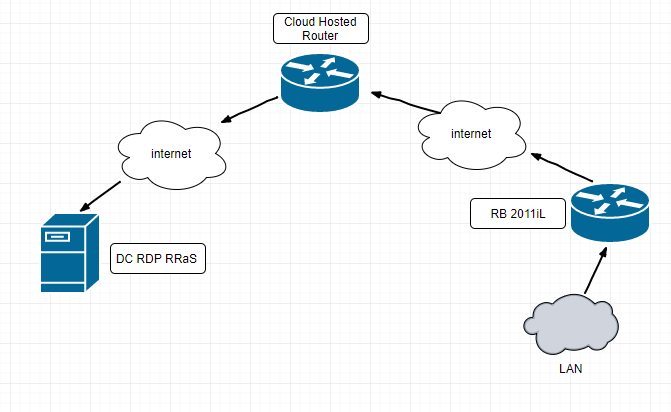

Доброго времени суток! Подскажите куда копнуть. Есть удаленный сервер в датацентре с белым IP, есть VPS с белым IP на базе RouterOS CHR. есть RB2011 с белым IP в удаленным офисе с локальной подсетью. Между офисом и облачным микротиком создан L2TP/IPSEC. С Cloud Hosted Router вижу LAN пользователей за микротиком офиса. На терминальном сервере с WIN 2012 R2 поднята роль RRaS сервера. Прописан пул получаемых клиентами адресов. Настроен VPN сервер по протоколу L2TP/IPSEC с Windows авторизацией mschap2. В AD создал пользователя и в его свойствах привязал ему статический адрес.

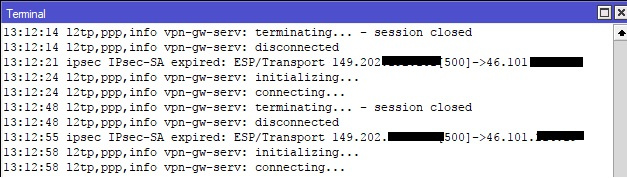

Если пробовать присоединиться с WIndows клиента к серверу через L2TP VPN, то проходит авторизация и благополучно происходит connect. Пинги есть и с одной и с другой стороны. Но если я с облачного микротика пытаюсь подключиться к серверу, то вижу вот такое в логах:

Конечная задача - создать туннелирование между терминальным сервером и локальной сетью через VPS для удаленной печати.

Подкиньте мне идеи пожалуйста.

Answer the question

In order to leave comments, you need to log in

Не могу указать, что за CHR доступна локальная сеть через туннель. С метриками что то не так, или может что то в файрволе сервера упускаю, а может что то еще ?

All the same, I managed to connect CHR and the server. The error was in my carelessness. In RRaS, there was a daw for L2TP and ikev, and for CHR in the proposal, there were incorrect IPSEC encryption algorithms.

Now the server is available from the local area at the VPN address. But I again stumbled upon a problem that is related to routing on the server. I can't specify what LAN is available behind the CHR through the tunnel. Something is wrong with the metrics, or maybe I'm missing something in the server firewall, or maybe something else?

The route tried to add like this:

route add 192.168.10.0 mask 255.255.255.0 176.176.17.2 metric 265 if 36

NAT CHR:

[[email protected]_vpn] > ip firewall nat print

Flags: X - disabled, I - invalid, D - dynamic

0 chain=srcnat action=masquerade out-interface=ether1 log=no log-prefix=""

1 chain=srcnat action=masquerade out-interface=vpn-gw-serv log=no log-prefix=""

2 chain=srcnat action=masquerade out-interface=vpn-gw-st log=no log-prefix=""

ROUTES CHR:

[[email protected]_vpn] > ip route print

Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme, B - blackhole, U - unreachable, P - prohibit

# DST-ADDRESS PREF-SRC GATEWAY DISTANCE

0 A S 0.0.0.0/0 46.101.192.xxx 1

1 ADC 46.101.192.0/18 46.101.214.197 ether1 0

2 ADC 176.176.16.1/32 176.176.16.99 vpn-gw-st 0

3 ADC 176.176.17.1/32 176.176.17.2 vpn-gw-serv 0

4 A S 192.168.5.0/24 vpn-gw-st 1

5 A S 192.168.9.0/24 vpn-gw-st 1

6 A S 192.168.10.0/24 vpn-gw-st 1

Didn't find what you were looking for?

Ask your questionAsk a Question

731 491 924 answers to any question